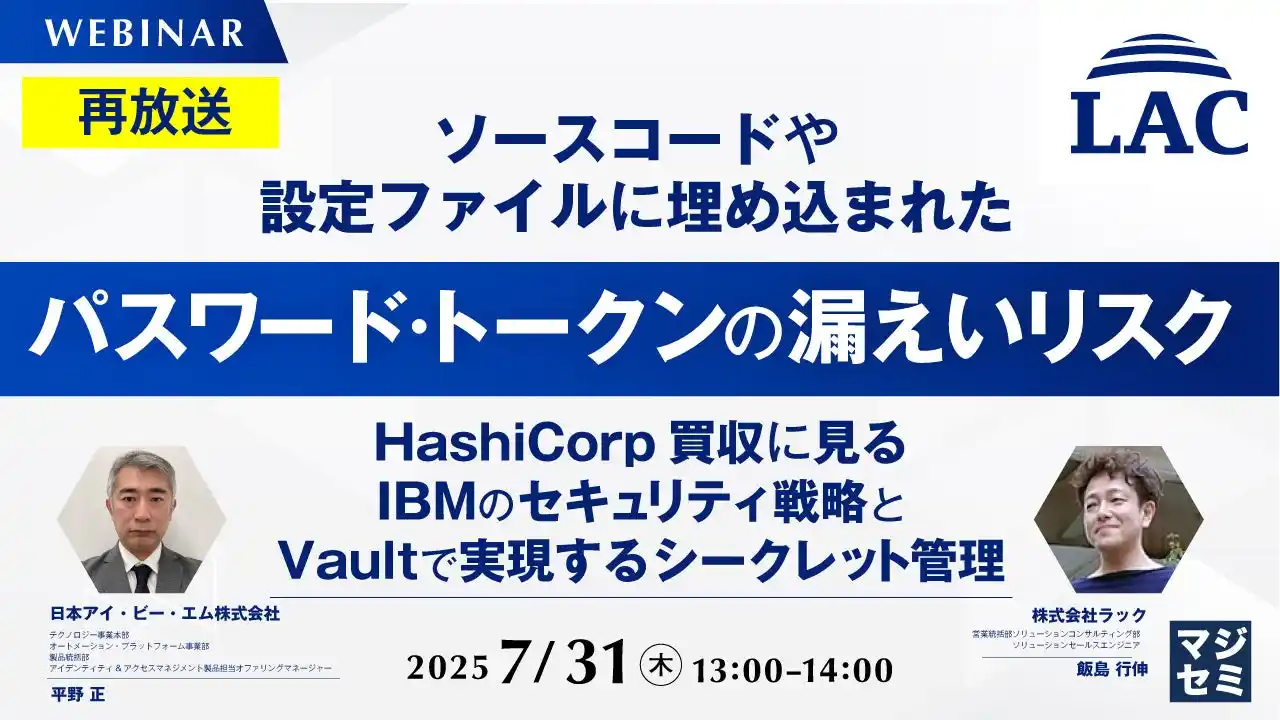

| マジセミ株式会社は「【再放送】ソースコードや設定ファイルに埋め込まれたパスワード・トークンの漏えいリスク」というテーマのウェビナーを開催します。 |

|

|||||

|

|||||

|

・本セミナーは 2025年 6月 18日(水)開催セミナーの再放送です。 ・多くのご要望をいただきましたので、再放送の開催が決まりました! ■ HashiCorp買収に見るIBMのセキュリティ戦略とは? 2025年、IBMはHashiCorpを買収し、TerraformやVaultなどの製品を取り込むことで、複雑化するハイブリッドクラウド環境における開発・運用の自動化と効率化を図る体制を整えました。これはDevOpsやInfrastructure as Codeを推進するうえで極めて戦略的な動きといえます。 しかし、IBMの狙いはそれだけではありません。Vaultを中核とするHashiCorpの製品群は、ID・パスワード・APIキーなど“埋もれたシークレット”を発見・管理する機能を備えており、IBMのセキュリティ戦略にとっても極めて重要な意味を持ちます。 ■ ソースコードや設定ファイルに埋め込まれたパスワード・トークンの漏えいリスク 開発・運用現場では、ソースコードや設定ファイルなどにパスワードやAPIトークン、アクセスキーといった機密情報(シークレット)が埋め込まれたまま運用されるケースが少なくありません。これらはGitHubやSlack、Confluenceといった外部サービスとの連携を通じて社内外に拡散するリスクがあり、人的ミスや管理漏れが誘因となって情報漏えいにつながる事例が増加しています。 実際に発生した攻撃では、漏えいしたアクセスキーが使われ、AWS上に不正インスタンスが大量生成されるなど、甚大な被害が生じています。 ■ IBMのセキュリティ戦略の解説と、Vaultで実現するシークレット管理 本セミナーでは、IBMによるHashiCorp買収が企業のクラウドセキュリティ戦略にどのような影響を与えるのか、その背景と意図を解説します。あわせて、HashiCorp製品であるVault Radarを取り上げ、日々の運用で見落とされがちな認証情報をどのように可視化し、セキュリティリスクに備えるかについて、具体的なアプローチや導入のポイントをご紹介します。 ■主催・共催 株式会社ラック ■協力 日本アイ・ビー・エム株式会社 株式会社オープンソース活用研究所 マジセミ株式会社 |

|||||

|

|||||

|

|

|||||

|

マジセミは、今後も「参加者の役に立つ」ウェビナーを開催していきます。 過去セミナーの公開資料、他の募集中セミナーは▶こちらでご覧いただけます。 |

|||||

|

|||||

|

|||||

| https://www.youtube.com/watch?v=SufmqjROp0A | |||||

|

|

|||||

マジセミは、今後も「参加者の役に立つ」ウェビナーを開催していきます。